使用gogs搭建自己的私有代码仓库

以前钟爱的 http://coding.com 在收费的道路上越走越远,下定决心自己搭建一个私有代码仓库服务。

有之前安装 gitlab 各种依赖配置不便之处,此次决定使用 gogs 搭建自己的私有代码仓库

安装参考官方文档即可成功,比搭建 gitlab 要简单多了。

https://gogs.io/ (官方网站访问不稳定,多试试)

为了安全起见,搭建好的私有仓库服务地址暂时不放出。

以前钟爱的 http://coding.com 在收费的道路上越走越远,下定决心自己搭建一个私有代码仓库服务。

有之前安装 gitlab 各种依赖配置不便之处,此次决定使用 gogs 搭建自己的私有代码仓库

安装参考官方文档即可成功,比搭建 gitlab 要简单多了。

https://gogs.io/ (官方网站访问不稳定,多试试)

为了安全起见,搭建好的私有仓库服务地址暂时不放出。

这是网站迁移到阿里云之后,发表的第一篇技术文章。

参考网站:

http://rogerdudler.github.io/git-guide/index.zh.html

http://git.oschina.net/progit/

cd ~/.sshssh-keygen -t rsa -C "admin@example.com"请自行替换 admin@example.com 为自己的电邮地址。之后直接回车,不用填写东西。之后会让你输入密码短语(passphrase)。然后就生成一个目录 .ssh ,里面有两个文件: id_rsa 和 id_rsa.pub 。

git 中可以加入忽略文件权限的配置,具体如下:

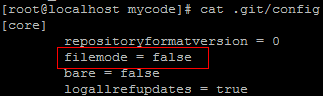

$ git config core.filemode false这样就设置了忽略文件权限。查看下配置:

$ cat .git/configgit 忽略文件权限的配置

这时候再更新代码就OK了。

如遇到YUM无法下载某些包,可参考网络文章更改YUM源地址或者直接下载其源码包自行编译。

当前服务器安装环境为:

CENTOS 6.5 PHP 5.5.25 安装路径 `/usr/local/php/` Tengine 1.5.2 安装路径 `/usr/local/nginx`

这里不做过多说明,请参考查阅此文 http://www.jb51.net/os/128751.html 安装。

CentOS 6.5默认安装好之后是没有自动开启网络连接的!

输入账号root,再输入安装过程中设置的密码,登录到系统,参考下面配置:

注意:IP地址与DNS请结合实际修改。

vi /etc/sysconfig/network-scripts/ifcfg-eth0 #编辑配置文件,添加修改以下内容

DEVICE=eth1

TYPE=Ethernet

BOOTPROTO=static #启用静态IP地址

ONBOOT=yes #开启自动启用网络连接

IPADDR=192.168.21.129 #设置IP地址

NETMASK=255.255.255.0 #设置子网掩码

GATEWAY=192.168.21.1 #设置网关

DNS1=8.8.8.8 #设置主DNS

DNS2=8.8.4.4 #设置备DNS

IPV6INIT=no #禁止IPV6

:wq! #保存退出

service ip6tables stop #停止IPV6服务

chkconfig ip6tables off #禁止IPV6开机启动

service yum-updatesd stop #关闭系统自动更新

chkconfig yum-updatesd off #禁止开启启动

service network restart #重启网络连接

ifconfig #查看IP地址如出现 Device eth0 does not seem to be present 问题请参考:http://www.cnblogs.com/fbwfbi/archive/2013/04/29/3050907.html ,或者将DEVICE设备名由 eth0 改为 eth1 。

安全研究人员近日曝出一个名为幽灵(GHOST)的严重安全漏洞,这个漏洞可以允许攻击者远程获取操作系统的最高控制权限,影响市面上大量Linux操作系统及其发行版。该漏洞CVE编号为CVE-2015-0235。

glibc 是 GNU 发布的 libc 库,即c运行库。glibc 是 linux 系统中最底层的api,几乎其它任何运行库都会依赖于glibc 。glibc 除了封装 linux 操作系统所提供的系统服务外,它本身也提供了许多其它一些必要功能服务的实现。glibc 囊括了几乎所有的 UNIX 通行的标准。

代码审计公司 Qualys 的研究人员在 glibc 库中的 __nss_hostname_digits_dots() 函数中发现了一个缓冲区溢出的漏洞,这个 bug 可以经过 gethostbyname*() 函数被本地或者远程的触发。

应用程序主要使用 gethostbyname*() 函数发起 DNS 请求,这个函数会将主机名称转换为ip地址。

该漏洞影响 glibc 库版本 2.2-2.17 的 Linux操作系统

操作系统类型包括 CentOS 6 & 7、 Debian 7、 Red Hat Enterprise Linux 6 & 7 与 Ubuntu 10.04 & 12.04 各 Linux 发行版。